Por qué las pruebas de penetración tradicionales no son suficientes—y cómo las pruebas activas cierran las brechas

Sumario

1. Introducción: El problema con las pruebas de penetración tradicionales

2. Limitaciones de las pruebas de penetración tradicionales

3. Cómo los atacantes evaden las pruebas de penetración tradicionales

4. ¿Qué son las pruebas de penetración activas?

5. Beneficios clave de las pruebas de penetración activas

6. Conclusión: Cómo preparar tu estrategia de seguridad para el futuro

Introducción: El problema con las pruebas de penetración tradicionales

Las pruebas de penetración son una práctica fundamental en ciberseguridad, pero los métodos tradicionales presentan limitaciones importantes. Muchas empresas dependen de evaluaciones anuales o semestrales, lo que las deja vulnerables frente a amenazas que evolucionan constantemente entre una prueba y otra.

¿Cuál es el problema?

- Las amenazas cibernéticas evolucionan más rápido que los ciclos de prueba.

- Los informes identifican vulnerabilidades, pero no priorizan los riesgos.

- La remediación es lenta, lo que afecta las operaciones del negocio.

Para mantenerse un paso adelante frente a las amenazas modernas, las organizaciones necesitan Pruebas de Penetración Activas: un enfoque de seguridad proactivo y continuo.

Limitaciones de las pruebas de penetración tradicionales

La mayoría de las pruebas de penetración siguen un enfoque estructurado:

- Un proveedor externo realiza ataques simulados durante varias semanas o meses.

- Se entrega un informe con las vulnerabilidades detectadas y recomendaciones de corrección.

- La organización aplica los parches de seguridad (muchas veces con retraso).

desventajas

Mejoras de seguridad retrasadas: Para cuando se identifican y corrigen los problemas, los atacantes ya han explotado las vulnerabilidades y evolucionado sus técnicas.

Remediación disruptiva y que consume recursos: Las correcciones de seguridad compiten con las demandas operativas del día a día, dificultando su implementación.

Falta de priorización: El informe enumera vulnerabilidades, pero no ofrece un plan de acción claro para abordar las amenazas más críticas.

Cómo los atacantes evaden las pruebas de penetración tradicionales

Las técnicas tradicionales de pruebas de penetración solo cubren alrededor del 21 % de las tácticas utilizadas por los adversarios, lo que deja a las organizaciones expuestas frente a métodos de ataque modernos y sigilosos. Según el informe de brechas de CrowdStrike 2024, el 79% de las detecciones observadas no incluían malware, lo que indica que los atacantes dependen de técnicas manuales y encubiertas, que imitan el comportamiento legítimo de los usuarios—evadiendo así muchos controles de seguridad tradicionales.

Los atacantes operan de forma silenciosa, evitando ser detectados al simular el comportamiento de usuarios normales. En contraste, las pruebas de penetración tradicionales suelen generar mucho tráfico y alertas, lo que facilita su detección por parte de profesionales de seguridad. Los adversarios reales—especialmente los actores patrocinados por estados—emplean técnicas avanzadas y discretas para evadir la detección.

Ejemplo: un ataque sigiloso en múltiples fases

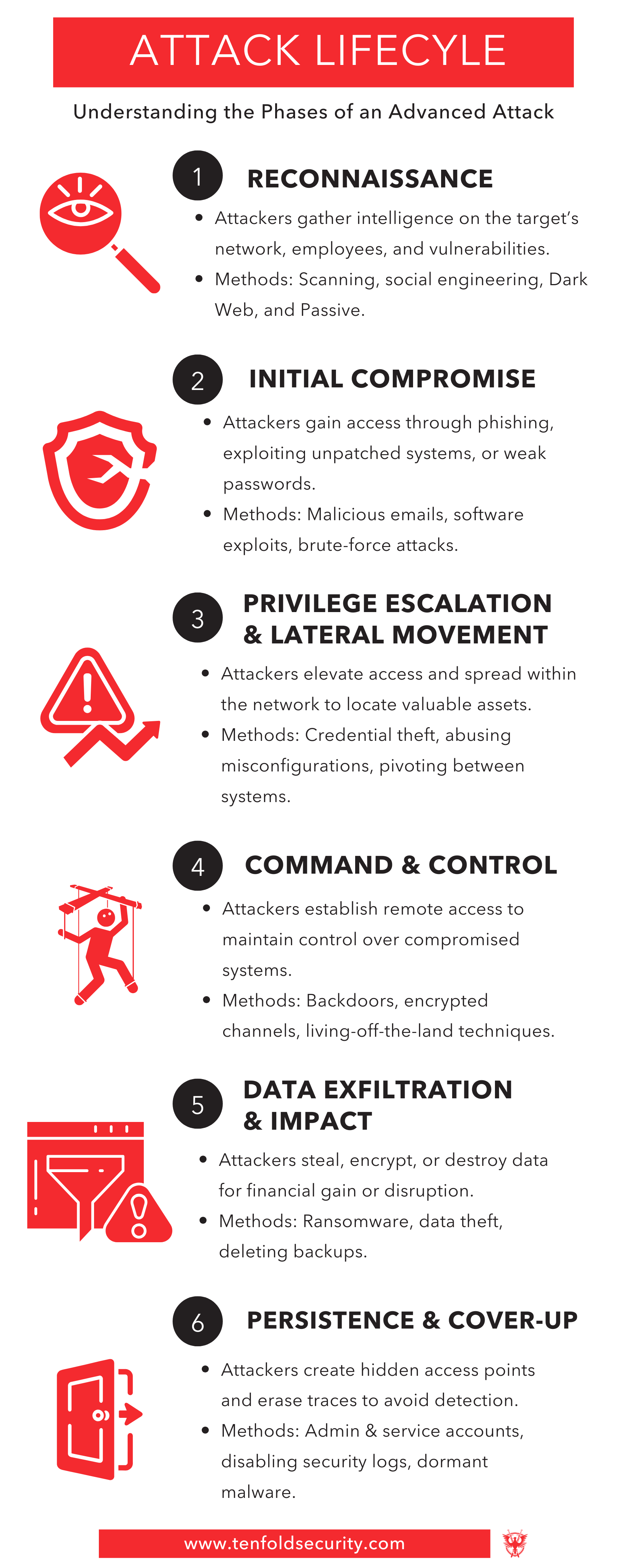

Fase 1: Reconocimiento Dirigido

Los atacantes usan servidores comprometidos y de confianza en EE. UU. y Canadá para realizar escaneos, camuflándose entre el tráfico legítimo. Los escaneos son altamente selectivos y usan datos mínimos para evitar ser detectados por métodos tradicionales.

Fase 2: Explotación Sigilosa

Un segundo ataque explota vulnerabilidades comunicándose exclusivamente con servidores controlados por el atacante.

Fase 3: Toma de Control Silenciosa

Los servidores comprometidos en la fase 1 establecen puertas traseras para mantener el control, utilizando un ancho de banda mínimo y evitando detección. Solo después de obtener control total, los adversarios despliegan cargas de malware más pesadas.

¿Qué son Las Pruebas de Penetración Activas (APT)?

Las Pruebas de Penetración Activas (APT) son un enfoque moderno diseñado para abordar las deficiencias de las pruebas tradicionales al identificar continuamente vulnerabilidades en tiempo real.

Cómo Funciona:

- Evaluaciones de Seguridad Continuas: Detecta amenazas a medida que surgen, no anualmente.

- Correcciones Dirigidas y de Alto Impacto: Prioriza las vulnerabilidades basándose en amenazas reales y lo que tu equipo puede remediar rápidamente, asegurando que los problemas más críticos se aborden primero.

- Simulaciones de Ataques Reales: Utiliza técnicas de ataque silenciosas y específicas que imitan a los adversarios.

- Mejoras Proactivas de Seguridad: Ayuda a las organizaciones a desarrollar mejores estrategias de detección y respuest frente las amenazas modernas.

Beneficios Clave de las Pruebas de Penetración Activas (APT)

1. Detección de Amenazas en Tiempo Real

A diferencia de las pruebas de penetración tradicionales que se realizan una o dos veces al año, APT opera de forma continua. Identifica vulnerabilidades en tiempo real, lo que permite que los equipos de seguridad respondan a las amenazas a medida que surgen—y no meses después, cuando el ataque ya ocurrió.

2. Remediación Priorizada y Accionable

Los informes de pruebas tradicionales suelen ser abrumadores, con cientos de vulnerabilidades sin una guía clara. APT prioriza los riesgos de seguridad con base en su gravedad, explotabilidad y datos reales de amenazas. Se integra con tu sistema de tickets, asegurando que los problemas más críticos se aborden primero—minimizando interrupciones y maximizando el impacto de seguridad.

3. Simulación de Técnicas Reales de Ataque

APT va más allá de los escaneos automatizados tradicionales. Imita el comportamiento real de los adversarios, utilizando técnicas de ataque sigilosas y de bajo ruido, diseñadas para evadir herramientas de seguridad convencionales. Esto brinda a tu equipo visibilidad realista sobre cómo operan los atacantes, permitiendo implementar medidas defensivas personalizadas basadas en amenazas reales, no solo vulnerabilidades teóricas.

4. Defensa Adaptativa Frente a Amenazas en Evolución

Las amenazas cibernéticas evolucionan rápidamente, y las medidas estáticas no son suficientes. APT ajusta dinámicamente sus métodos de prueba en función de la inteligencia más reciente sobre amenazas, tácticas, técnicas y procedimientos (TTPs) utilizados por los atacantes. Esto asegura que tu postura de seguridad esté siempre alineada con las tendencias actuales de ataque.

5. Reducción de Interrupciones Operativas

Las pruebas de penetración tradicionales suelen requerir tiempo y recursos dedicados, afectando las operaciones diarias. APT se integra sin fricciones en tu marco de seguridad, funcionando en segundo plano sin interrumpir las actividades del negocio. Así puedes reforzar tu seguridad sin sacrificar productividad.

Al incorporar las Pruebas de Penetración Activas (APT) en tu estrategia de ciberseguridad, obtienes protección continua, información accionable y un enfoque proactivo de defensa—ayudando a tu organización a mantenerse resiliente en un entorno de amenazas en constante evolución

Preparando tu Estrategia de Seguridad para el Futuro

Las amenazas cibernéticas evolucionan rápidamente, y los métodos tradicionales de pruebas de penetración ya no son suficientes para mantenerse al día. Las Pruebas de Penetración Activas (APT) ofrecen:

- Detección continua de amenazas, para que te mantengas protegido antes de que los atacantes actúen.

- Priorización clara, que permite una remediación más rápida y efectiva.

- Simulación de ataques reales, para fortalecer tu postura de seguridad frente a amenazas concretas.

¿Listo para elevar tu estrategia de ciberseguridad?

Mantente un paso adelante de las amenazas con Tenfold Security. No te pierdas nuestro próximo recurso exclusivo: La Guía Definitiva de Ciberseguridad para PyMEs.

Esta guía completa te brindará todo lo necesario para proteger tu negocio contra amenazas cibernéticas.

Regístrate ahora para recibir una notificación en cuanto esté disponible y obtén acceso anticipado exclusivo.