5 Riesgos Ocultos en el Inventario de Software: Cómo los Usuarios Eluden los Privilegios de Administrador y Qué Puedes Hacer al Respecto

Sumario

Introducción: Por Qué el Inventario de Software No es Suficiente

5 Formas en que los Usuarios Eluden los Privilegios de Administrador

- Aplicaciones Portátiles

- Extensiones y Plugins del Navegador

- Lenguajes de Scripting

- Herramientas Basadas en la Web

- Instaladores de Aplicaciones de Terceros

Riesgos en el Mundo Real y Caso de Estudio

Introducción: Por qué un inventario de software no es suficiente

Ya hiciste el trabajo: creaste un inventario de software limpio, restringiste los dispositivos y estableciste una lista de software aprobado. Pero los usuarios siempre encuentran formas de evadir las restricciones—especialmente en entornos donde solo los administradores pueden instalar programas. Este artículo revela las cinco principales maneras en que los usuarios eluden las medidas de seguridad y cómo puedes defenderte contra ellas.

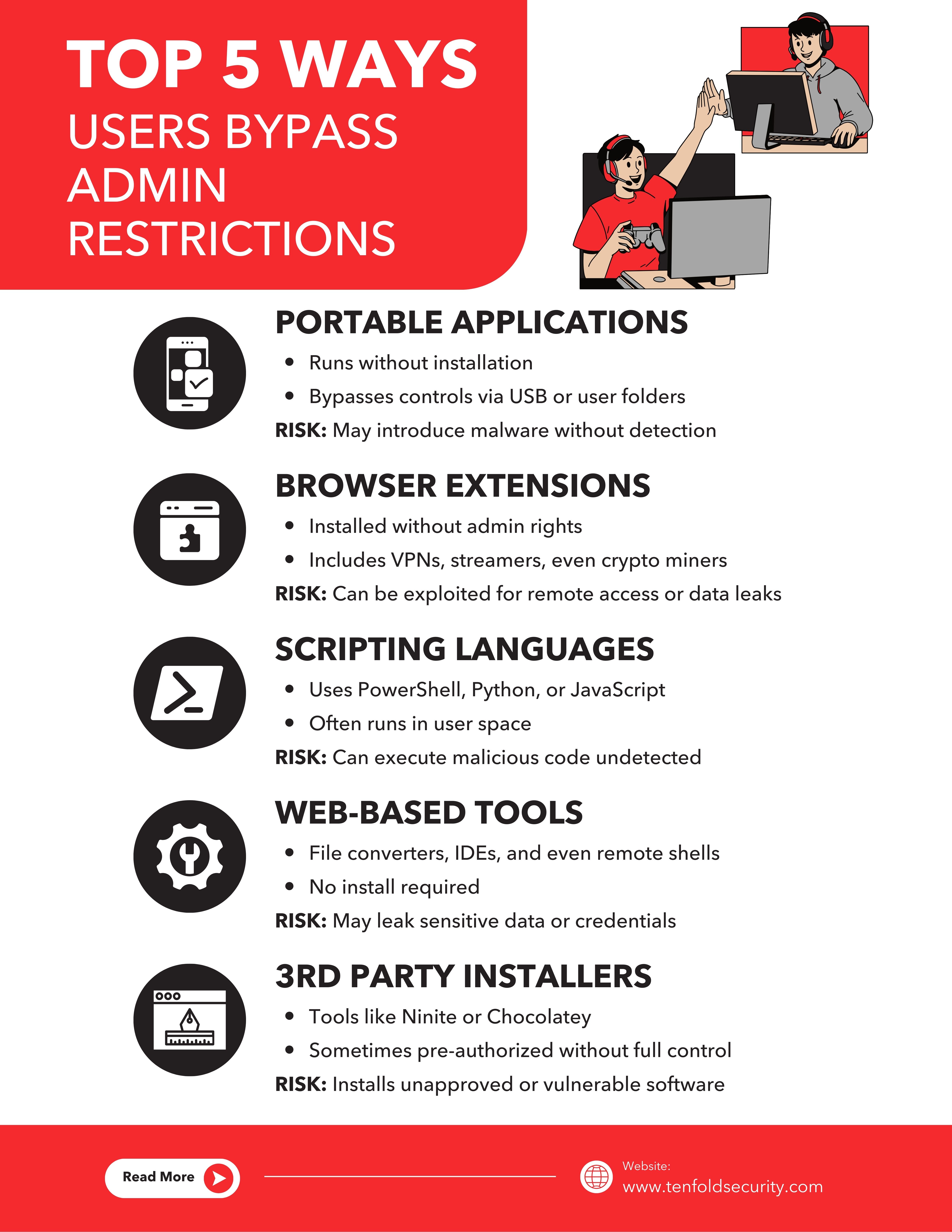

5 Formas en que los Usuarios Evaden Privilegios de Administración

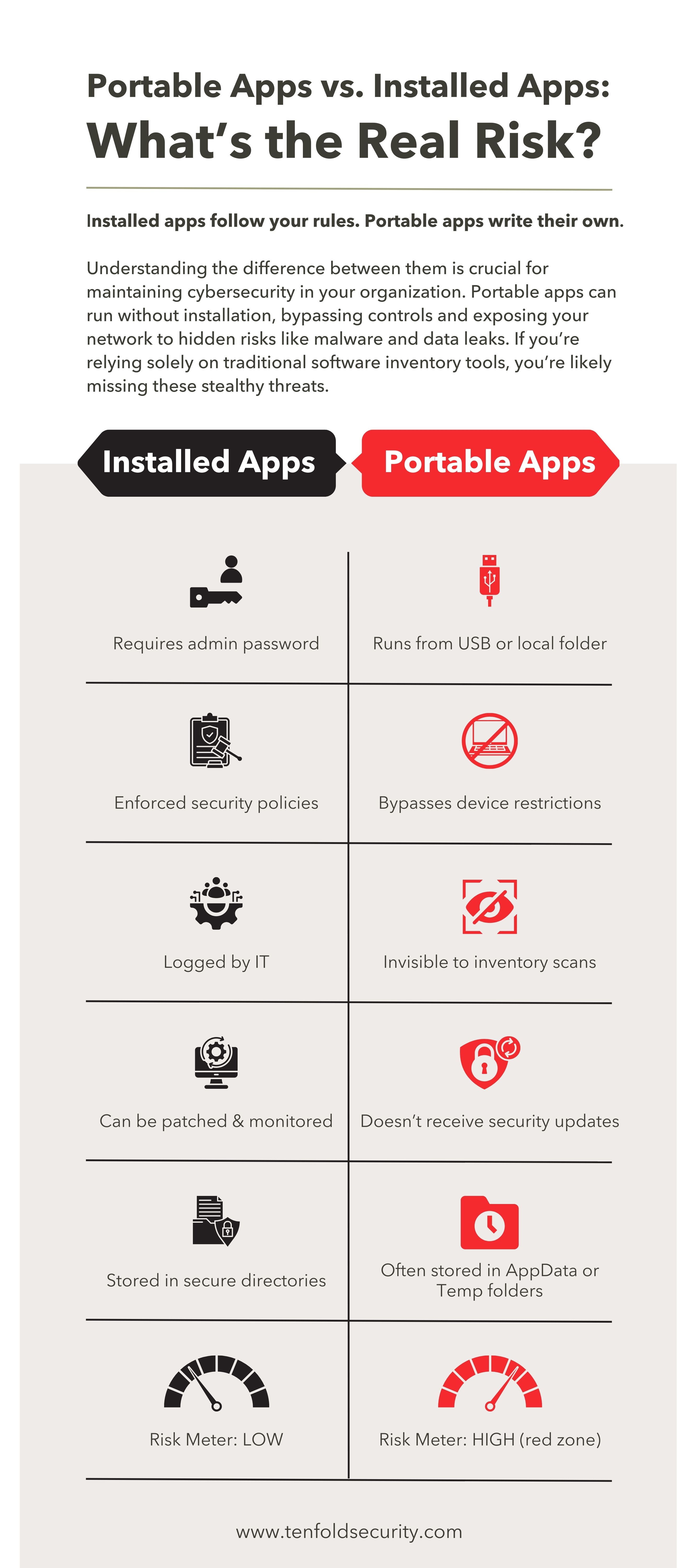

1. Aplicaciones portátiles

Estas son apps diseñadas para ejecutarse sin instalarse formalmente – por ejemplo, desde un USB o el directorio del usuario.

Ejemplos: Chrome Portable, VS code Portable. App de intercambio de archivos

Riesgo: Estas aplicaciones a menudo evaden los controles de seguridad en los endpoints y no dejan rastro de auditoría.

2. Extensiones de navegador y complementos de correo electrónico

Los navegadores suelen permitir que los usuarios estándar instalen extensiones de terceros, algunas de las cuales pueden ser maliciosas.

Ejemplo Real: Un desarrollador instaló un extensión para ver deportes en streaming que convirtió su equipo en un nodo de salida TOR, exponiendo la red a la dark web.

Riesgos: Las extensiones pueden ejecutar código remoto, acceder a contraseñas o filtrar datos confidenciales.

3. Lenguaje de Programacion (Python, PowerShell, etc.)

Los usuarios pueden ejecutar scripts usando intérpretes integrados para descargar cargas maliciosas o modificar configuraciones del sistema.

Riesgos: Esto puede permitir ejecución remota de código y escalamientos de privilegios.

4. Herramientas basadas en al web

IDE en la nube, conversores en línea y aplicaciones de navegador eliminan la necesidad de instalaciones.

Riesgo: Estas plataformas pueden utilizar para subir información sensible fuera de entornos controlados.

5. Instaladores de terceros (p. ej. Chocolatey, Ninite)

Estas herramientas actúan como gestores de paquetes que instalan software con privilegios preconfigurados.

Riesgo: En entornos seguros, esto equivale a instalar software sin aprobación formal .

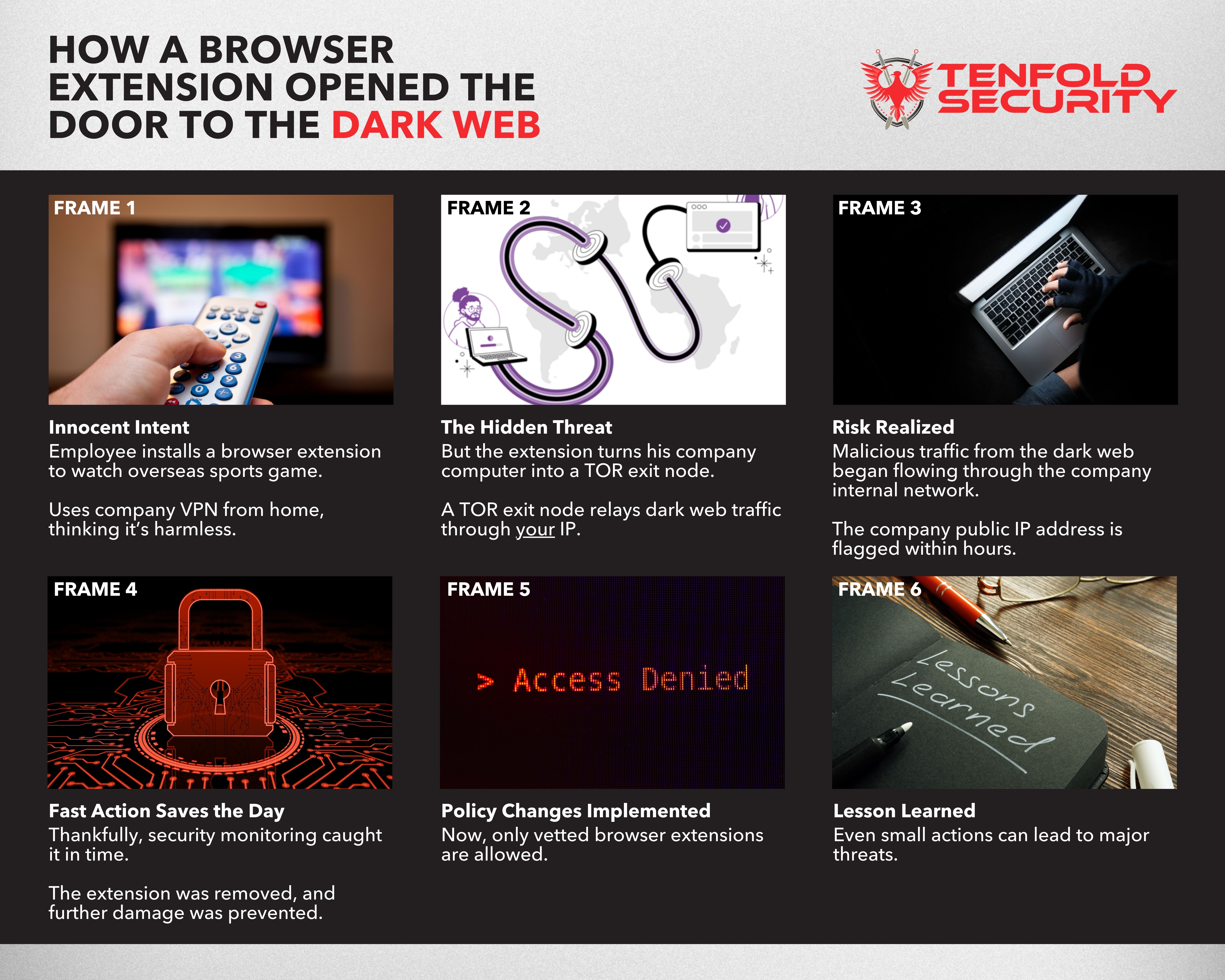

Ejemplo Real: Cuando una extensión de navegador se convierte en una puerta trasera.

Hace no mucho, un empleador con sede en Nueva York instaló una extensión de navegador para eludir las restricciones geográficas y así poder ver un partido de criquet en vivo que se transmitía desde el extranjero. Estaba trabajando desde casa, conectado a la red corporativa mediante la VPN de la empresa. parecía inofensivo, no?

Desafortunadamente, la extensión hacía mucho más que desbloquear contenido deportivo. Convirtió su computadora en un nodo de salida TOR—un punto de retransmisión de tráfico desde la red TOR (The Onion Router), una red utilizada para la navegación anónima que también puede incluir tráfico de la dark web.

¿Qué es un nodo de salida TOR?

Un nodo de salida Tor es el punto final donde el tráfico cifrado de la red TOR se descifra y accede a internet común. Si tu empresa se convierte en uno, puede terminar retransmitiendo actividades potencialmente ilegales o maliciosas, lo que hace que la dirección IP pública de tu red se vea involucrada como origen de ese tráfico.

En este caso, usuarios de la dark web estaban accediendo a internet a través de nuestra red interna.

En pocas horas, nuestra dirección IP pública fue marcada como sospechosa en varios feeds de inteligencia de amenazas. Afortunadamente, nuestras herramientas de monitoreo lo detectaron a tiempo. Se aisló la amenaza, se eliminó la extensión y evitamos daños mayores.

Implementamos controles estrictos sobre las extensiones de navegador, bloqueando todas aquellas que no hayan sido previamente evaluadas y aprobadas por nuestro equipo de ciberseguridad.

Lección aprendida: Las extensiones de navegador pueden parecer inofensivas, pero representan vulnerabilidades serias. Supervise, gestione y eduque siempre a sus usuarios.

Cómo proteger tu inventario de software

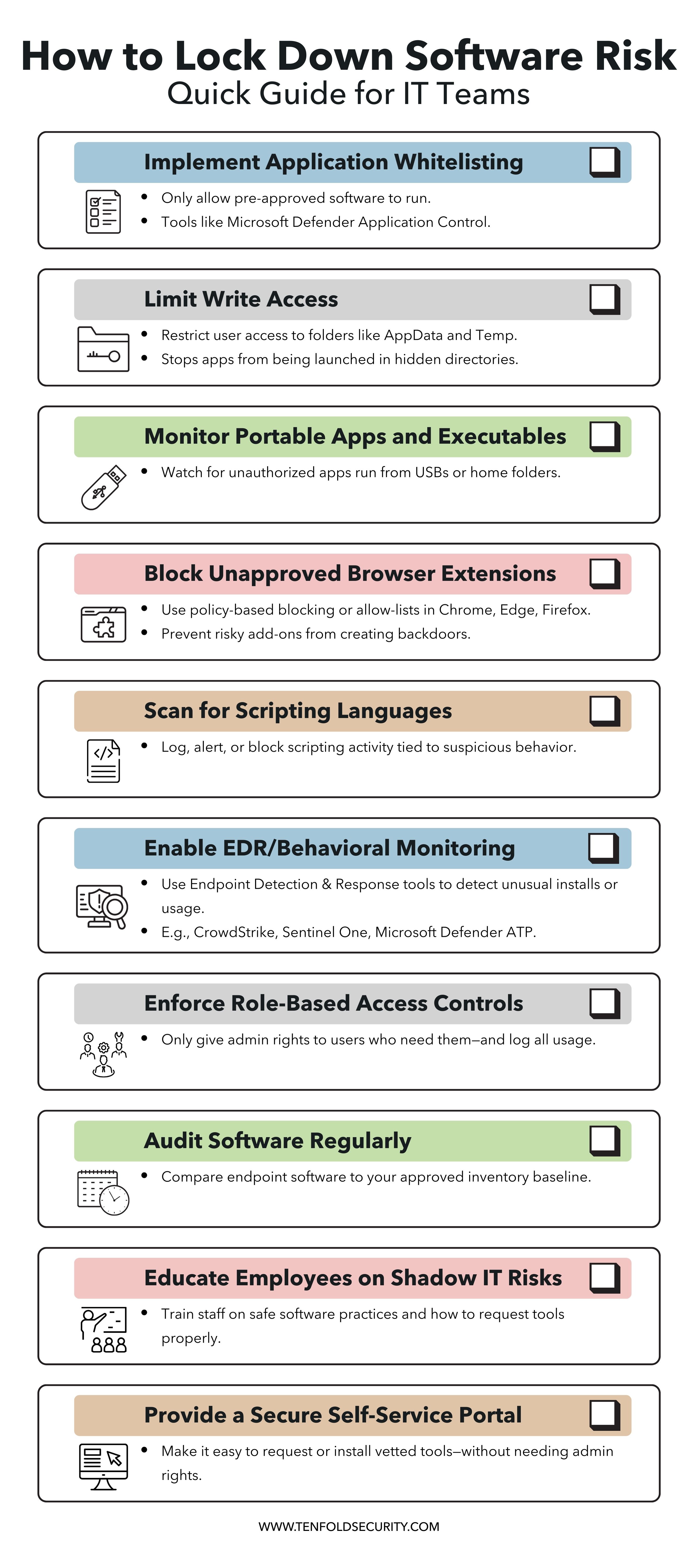

1. Usar listas blancas de aplicaciones

Utilizar herramientas como Microsoft Defender Application Control(MDAC) o AppLocker para bloquear cualquier software no autorizado. Estas soluciones aseguran que solo se ejecuten aplicaciones previamente aprobadas por el área de seguridad.

2. Restringe el acceso de escritura a los Usuarios

Limita los permisos de escritura en las carpetas críticas del sistema. Esto reduce el riesgo de que los usuarios instalen o ejecuten software desde rutas manipulables como AppData o Temp.

3. Monitorea Ejecutables en Ubicaciones Inusuales

Configura alertas que detectan cuando se ejecutan archivos desde rutas no comunes o externas (como unidades USB, carpetas temporales o escritorios). Este es un paso esencial para prevenir actividades maliciosas.

4. Utiliza Herramientas EDR (Detección y Respuesta en Endpoints)

Soluciones como CrowdStrike Falcon permiten identificar comportamientos sospechosos, como intentos de escalamiento de privilegios o ejecución de software no autorizado en estaciones de trabajo o servidores.

5. Realiza Auditorías frecuentes

Establece un calendario mensual o trimestral para revisar el estado del software instalado en tus dispositivos y comparar con la lista oficial de aplicaciones permitidas.

6. Capacita a los Usuarios finales

Brinda formación continua a los empleados sobre los riesgos de instalar programas per su cuenta. Enséñales cómo solicitar software de forma segura siguiendo los procesos establecidos por TI o Seguridad de la Información.

7. Ofrece un Sistema de Autoservicio Seguro

Implementa un portal interno donde los usuarios puedan solicitar e instalar herramientas previamente autorizadas, sin requerir privilegios de administrador. Esto reduce los intentos de evasión y mantiene el control centralizado.

Conclusión

Los firewalls, antivirus y herramientas de protección en endpoints son fundamentales, pero la gestión del inventario de software suele pasarse por alto. Al entender cómo los usuarios evaden las restricciones, puedes reforzar los controles, prevenir la pérdida de datos y mantener la seguridad sin afectar la productividad.

¿Listo para elevar tu estrategia de ciberseguridad?

Mantente un paso adelante de las amenazas con Tenfold Security. No te pierdas nuestro próximo recurso exclusivo: La Guía Definitiva de Ciberseguridad para PyMEs.

Esta guía completa te brindará todo lo necesario para proteger tu negocio contra amenazas cibernéticas.

Regístrate ahora para recibir una notificación en cuanto esté disponible y obtén acceso anticipado exclusivo.