5 Problemas Principales Del Escaneo de Vulnerabilidades Tradicional (Y Una Solución Más Inteligente)

Índice de Contenidos

Introducción: El escaneo de vulnerabilidades está desactualizado

5 debilidades clave del escaneo tradicional

- Dispositivos Desconectados

- Dispositivos Apagados

- Firewalls Personales

- Puertos Lógicos Cerrados

- Informes Inflados y Confusos

Escaneo con credenciales: un riesgo en sí mismo

La realidad: Las amenazas han evolucionado, los escáneres no

Una solución más inteligente: Penetración activa de Tenfold Security

Introducción: EL Escaneo de Vulnerabilidades Está Obsoleto

El escaneo de vulnerabilidades lleva utilizándose más de 25 años, pero poco ha cambiado… excepto las amenazas a las que te enfrentas. Puedes ejecutar un escaneo, escribir un reporte y pasarlo al equipo de TI, pero ?Realmente mantiene segura a tu empresa?

No lo Hace.

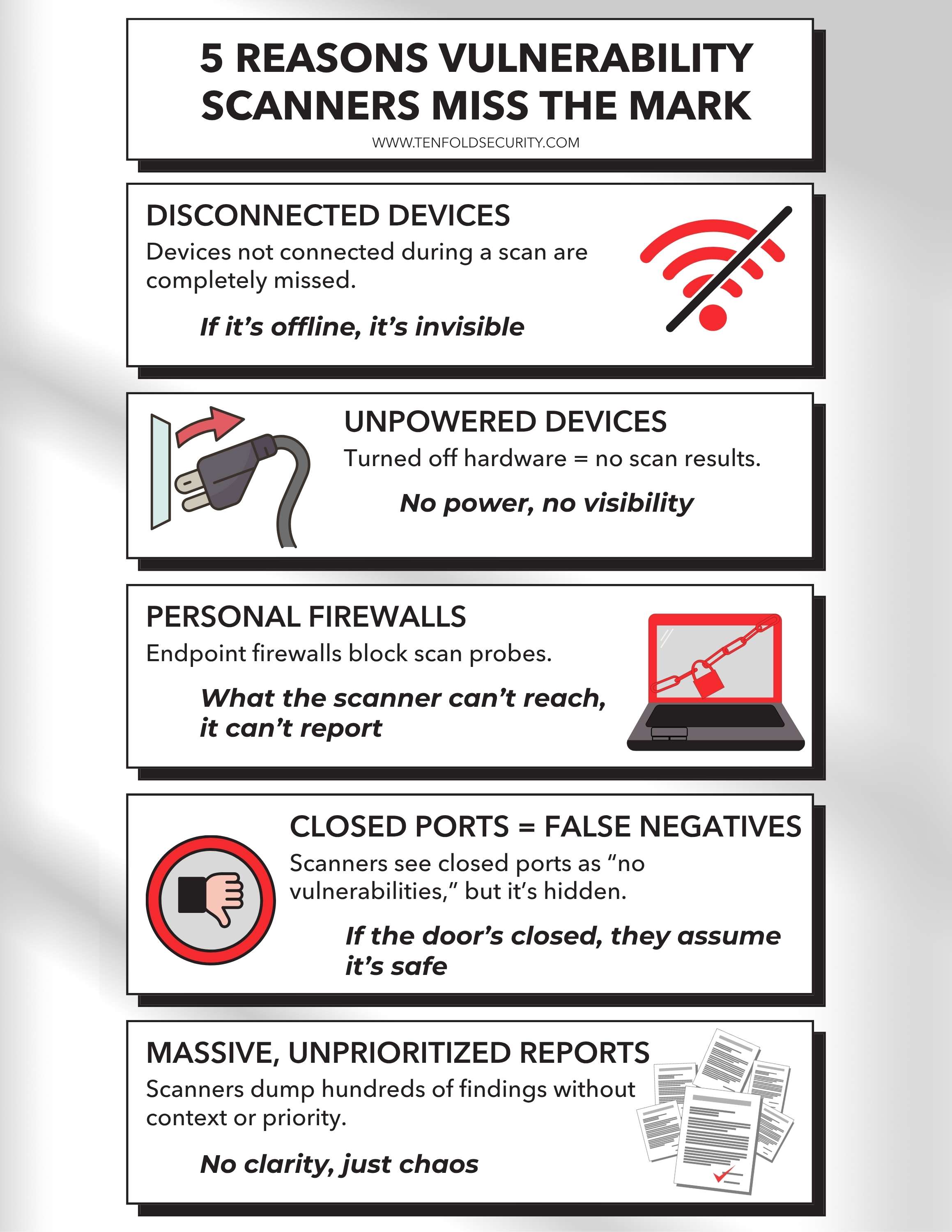

5 Debilidades Clave Del Escaneo De Vulnerabilidades Tradicional

1. Los dispositivos desconectados son invisibles

Si una Laptop o servidor no está conectado en el momento del escaneo simplemente no se analiza. Esto crea puntos ciegos en tu postura de seguridad, ya que esos equipos podrían tener vulnerabilidades críticas sin detectar.

2. Los Dispositivos Apagados se Ignoran

Equipos fuera de línea, como servidores en mantenimiento o sistemas apagados durante la noche, quedan fuera del alcance del escaneo de vulnerabilidades. Esto puede retrasar la detección de riesgos importantes.

3. Los Firewalls Personales Bloquean el Tráfico

Los dispositivos con firewalls locales que rechazan conexiones externas pueden “parecer limpios” para la herramienta de escaneo… incluso cuando están comprometidos.

4. Puertos Lógicos Cerrados Ocultan Riesgos

Si un puerto no está abierto en el momento del escaneo, el sistema asume que no hay vulnerabilidades asociadas a ese servicio o aplicación, lo que puede llevar a conclusiones falsas.

5. Reportes Inflados y Poco Claros

Los escáneres suelen generar reportes con cientos de entradas calificadas del 1 al 10, pero sin priorización real. Esto deja la pregunta: ¿qué debes corregir primero y qué puede esperar?

Escaneo con Credenciales: Un Riesgo En Sí Mismo

Para analizar aplicaciones web y herramientas internas de forma efectiva, los escáneres necesitan credenciales de inicio de sesión. Esto implica almacenar tus accesos administrativos en una herramienta de terceros

Riesgos: Si el escáner es comprometido, los atacantes obtienen las llaves de acceso a tus sistemas más sensibles, abriendo la puerta a una posible intrusión total.

La realidad: las amenazas han evolucionado, los escáneres no

Según el CrowdStrike 2025 Global Threat Report:

“El 79 % de las detecciones no contenían malware—impulsadas por técnicas manuales (hands-on-keyboard) y credenciales robadas.” – CrowdStrike 2025 Global Threat Report

Esto significa que la mayoría de los atacantes modernos no están explotando vulnerabilidades técnicas. En su lugar, inician sesión como si fueran usuarios legítimos, se camuflan en tu tráfico normal y evitan por completo la detección.

Los escáneres de vulnerabilidades tradicionales no pueden identificar este tipo de actividad.

Una Solucion Mas Intelegents: Pruebas de Penetración Activas de Tenfold Security

Tenfold Security ofrece una plataforma de Pruebas de Penetración Activas (APT):

- Escaneo continuo, no solo una vez por trimestre

- Validación de resultados para reducir falsos positivos

- Priorización de riesgos según el contexto específico de tu negocio

- Detección de debilidades que los escáneres no ven, incluyendo riesgos derivados del comportamiento de los usuarios

Proximamente: APT Potenciado por IA

Estamos llevando las Pruebas de Penetración Activas (APT) al siguiente nivel con simulaciones de ataque impulsadas por inteligencia artificial. Nuestra nueva plataforma hará que el escaneo tradicional e incluso las pruebas de penetración manuales queden obsoletas.

Muy pronto de parte de Tenfold Security –donde la automatización se une con la defensa activa.

Conclusión: Repensando la Gestión de Vulnerabilidades

Los escáneres de vulnerabilidades ya no son suficientes. Están desactualizados, incompletos y ciegos ante la forma en que operan los atacantes modernos. Es momento de ir más allá de una simple lista de verificación y adoptar soluciones de seguridad inteligentes y continuas que realmente funcionen.

¿Listo para elevar tu estrategia de ciberseguridad?

Mantente un paso adelante de las amenazas con Tenfold Security. No te pierdas nuestro próximo recurso exclusivo: La Guía Definitiva de Ciberseguridad para PyMEs.

Esta guía completa te brindará todo lo necesario para proteger tu negocio contra amenazas cibernéticas.

Regístrate ahora para recibir una notificación en cuanto esté disponible y obtén acceso anticipado exclusivo.