Cómo la Atribución Detuvo a un Empleado infiel de Robar Datos Financieros Confidenciales

Introducción: ¿Qué es la Atribución?

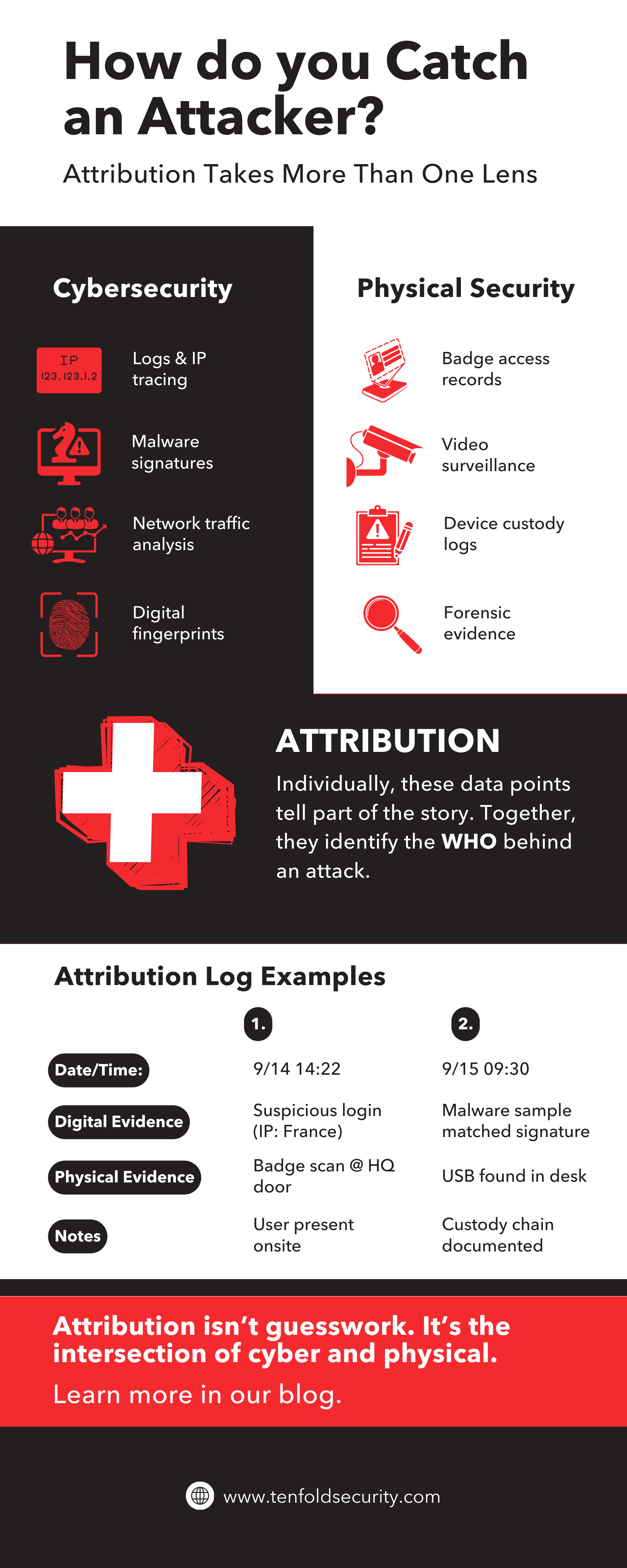

Cuando ocurre un incidente de pérdida de datos, la primera pregunta no es solo qué pasó. Es quién lo hizo, cómo lo hizo y por qué. A este proceso se le llama atribución, y sin él, las organizaciones no pueden responder eficazmente ni prevenir futuros ataques.

A veces, la atribución no se encuentra en los registros del firewall ni en los sistemas de detección de intrusos. Está escondida en los pasillos, las impresoras e incluso en los contenedores de basura. Hemos visto de primera mano cómo la atribución (combinando ciberseguridad y seguridad física) puede detener amenazas internas en seco.

Esta es una historia real de cómo un empleado con bajo rendimiento casi se lleva datos financieros confidenciales durante meses… hasta que la atribución sacó la verdad a la luz.

Una Investigación de Rutina se Vuelve Extraña

Todo comenzó con un empleado del área financiera que fue señalado por bajo rendimiento. Antes de su despido, revisamos sus registros de acceso como precaución.

En papel, nada parecía sospechoso. Copiaba archivos a su escritorio, los eliminaba horas después y seguía con su día. Podía parecer algo rutinario.

Pero algo no cuadraba.

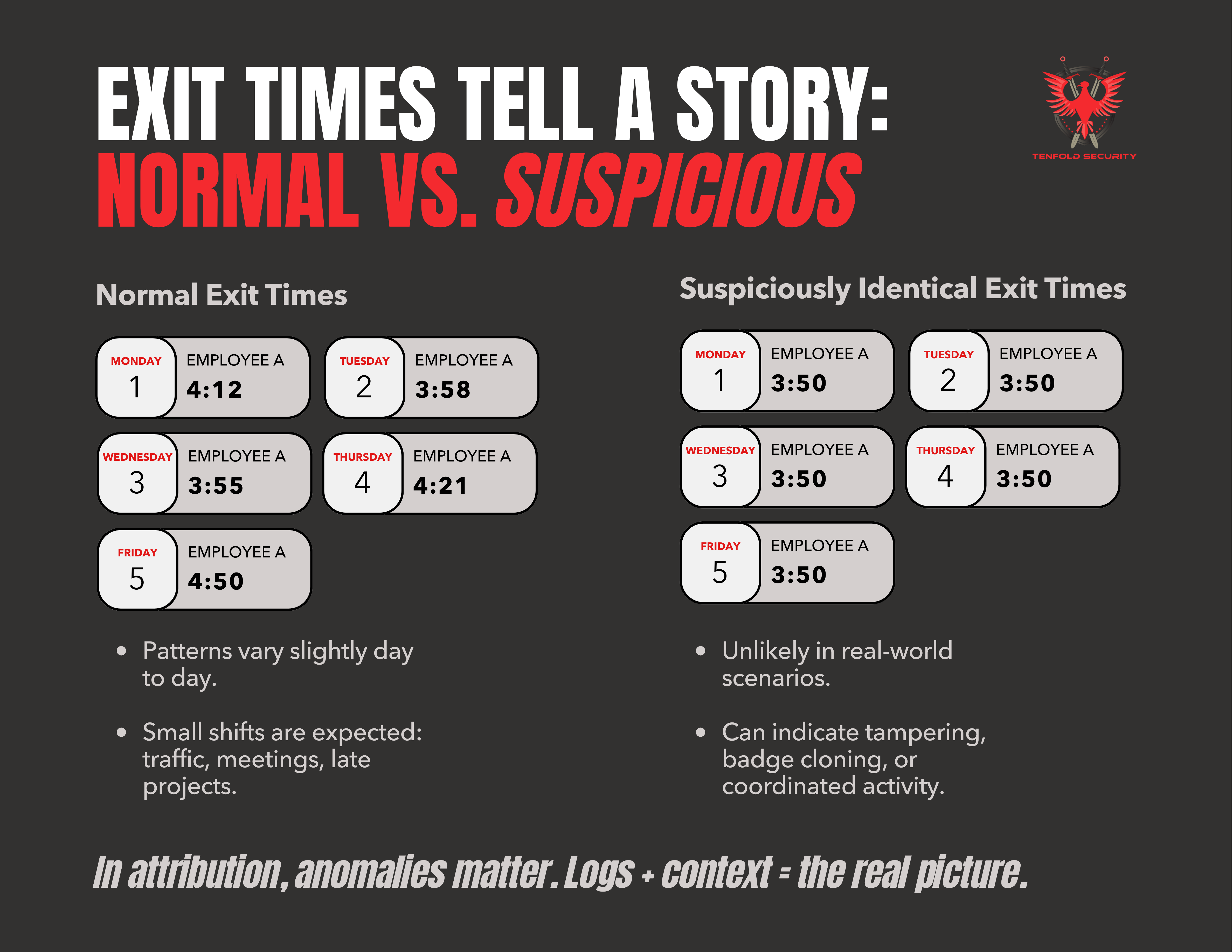

Al revisar sus registros de acceso físico, el patrón saltó a la vista:

- Llegaba a la hora normal.

- Salía exactamente a la misma hora todos los días.

La mayoría de las personas varía un poco —una charla rápida con un compañero, una visita al baño, una reunión tardía—. Pero las salidas de este empleado eran de una precisión exacta. Demasiado precisas.

Lección 1: Implemente el Anti-Passback

Aquí es donde los sistemas anti-passback son importantes. Si se requiere que los empleados usen su credencial tanto para entrar como para salir, las irregularidades se detectan más rápido. Esta fue la única forma en que pudimos rastrear con precisión su llegada y salida.

Siguiendo el Rastro

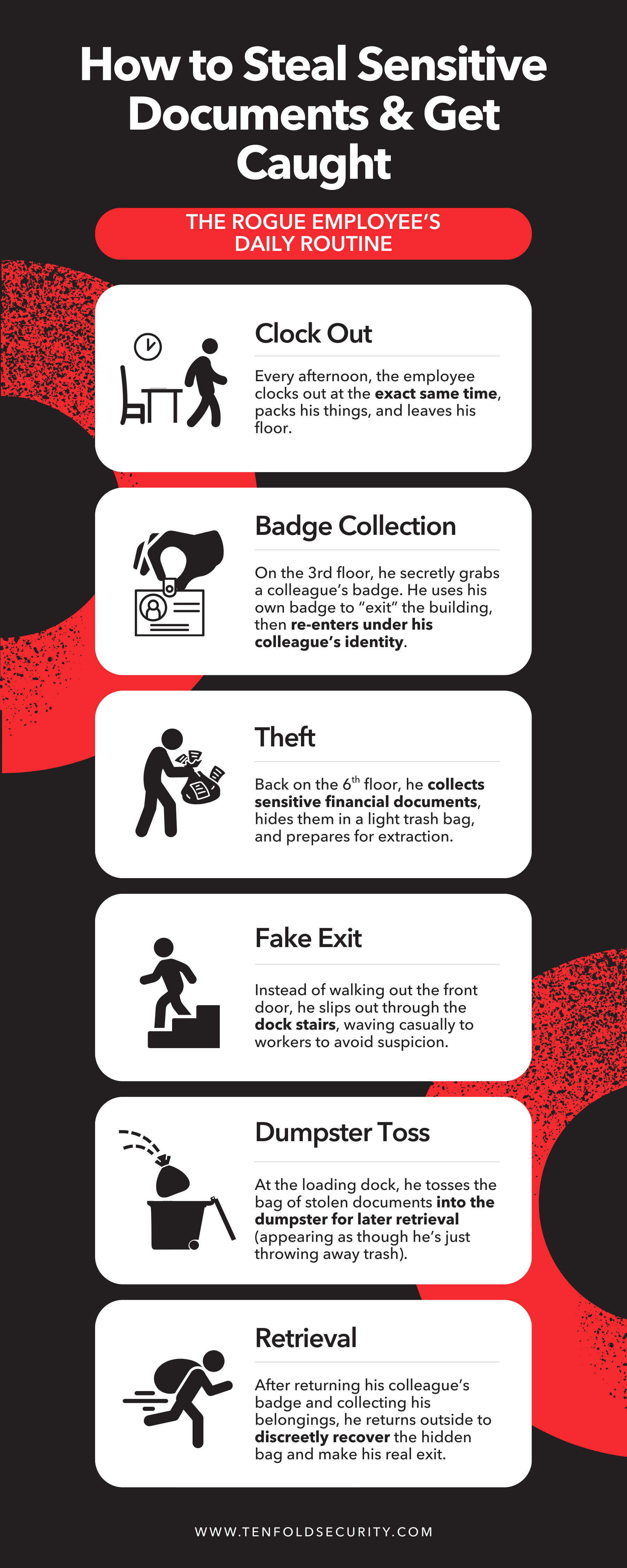

Las grabaciones de video confirmaron nuestras sospechas. Cada tarde, a las 3:50 p.m., guardaba sus pertenencias, salía del sexto piso y desaparecía. Cuando no aparecía en el primer piso, una revisión rápida mostró que salía del elevador en el tercer piso.

Ahí, tomaba discretamente la credencial de un compañero de escritorio. Con esa credencial en mano, regresaba al elevador, salía del edificio con su propia credencial… y luego volvía a subir al sexto piso usando la credencial robada.

Lo que pasó después fue casi increíble.

En su escritorio, recogía una pequeña bolsa de basura que casi no pesaba nada. Con la bolsa en mano, regresaba al tercer piso, dejaba la credencial del compañero en su lugar y luego bajaba al primer piso, pero salía por el área de carga.

Llevaba la bolsa hasta el muelle de carga, la tiraba en el contenedor y, momentos después, salía por las escaleras laterales. Los trabajadores del muelle lo saludaban mientras pasaba, sin sospechar nada.

Cuando creía que no había nadie mirando, recuperaba la bolsa del contenedor y se iba del edificio con documentos confidenciales en mano.

Esto sucedía cada dos semanas, justo antes del día de pago.

Lección 2: Bloquear las Credenciales o Exigir que los Empleados se las Lleven a Casa

Descubrimos que los empleados no necesitaban sus credenciales para entrar al edificio: podían usar su huella digital para ingresar y la credencial solo para salir.Esto anulaba nuestro requisito de entrada multifactor.

Muchos simplemente seguían a otro empleado para salir, y estos vacíos de seguridad eran de conocimiento común, incluso entre los directivos.

Esto expuso dos puntos débiles: seguridad de credenciales (empleados dejando sus tarjetas en el escritorio) y brechas de acceso físico (el muelle de carga no tenía la misma vigilancia que la entrada principal).

Ambos puntos le dieron la cobertura que necesitaba.

Preparando la Trampa

Montamos una pequeña operación con los trabajadores del muelle. La próxima vez que arrojara su bolsa, uno la recogería mientras otro lo distraía con una conversación.

Cuando no encontró la bolsa, entró en pánico. Buscó en el contenedor durante diez minutos antes de marcharse furioso.

A la mañana siguiente, envió correos airados preguntando dónde había ido a parar “su” bolsa, alegando que había tirado su anillo de bodas por accidente.

La evidencia en video contaba otra historia.

Dentro de la bolsa había documentos financieros confidenciales y datos privados.

Imprimiendo la Evidencia

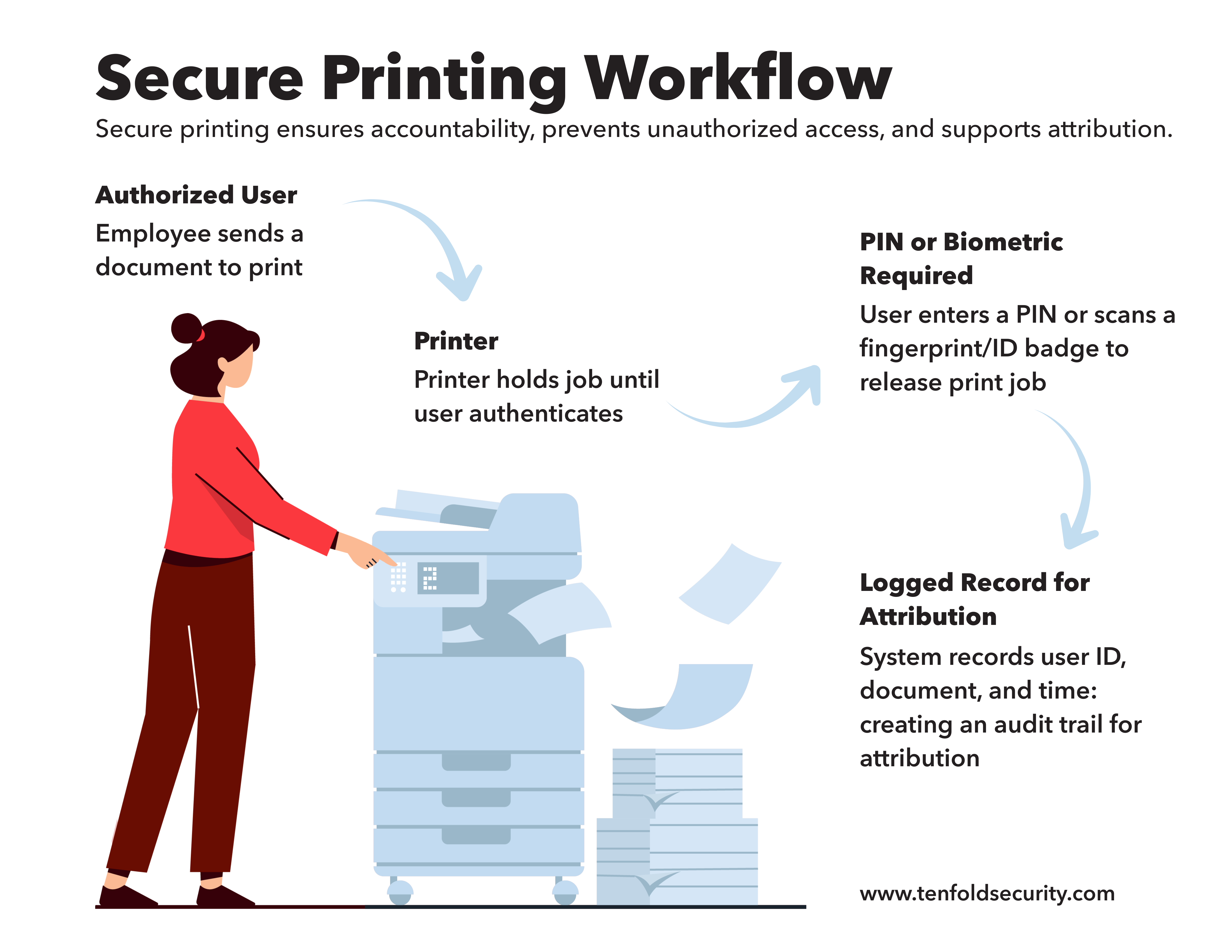

La pieza final del rompecabezas vino de los registros de la impresora. Nuestro sistema de impresión segura vinculaba cada página imprimida con un usuario. Él había estado descargando registros financieros, imprimiéndolos y luego borrándolos de su estación de trabajo.

Entre los registros de acceso, la vigilancia por video, los logs de impresión y los testigos, teníamos la atribución que necesitábamos. Fue despedido y las autoridades recuperaron los documentos en su casa.

Sin atribución, sus actividades podrían haber continuado durante meses sin ser detectadas.

Lección 3: Implementar Impresión Segura

Las políticas de impresión segura —PINs, biometría y registro detallado— aseguran que se pueda rastrear exactamente quién imprimió qué. Sin ellas, la atribución habría sido imposible.

Por Qué la Atribución Importó

Sin atribución, este empleado podría haber continuado su esquema durante meses sin ser detectado. Los registros técnicos por sí solos no mostraban el problema. Fue la combinación de seguridad física, monitoreo y cumplimiento de procesos lo que reveló el panorama completo.

Lecciones Aprendidas

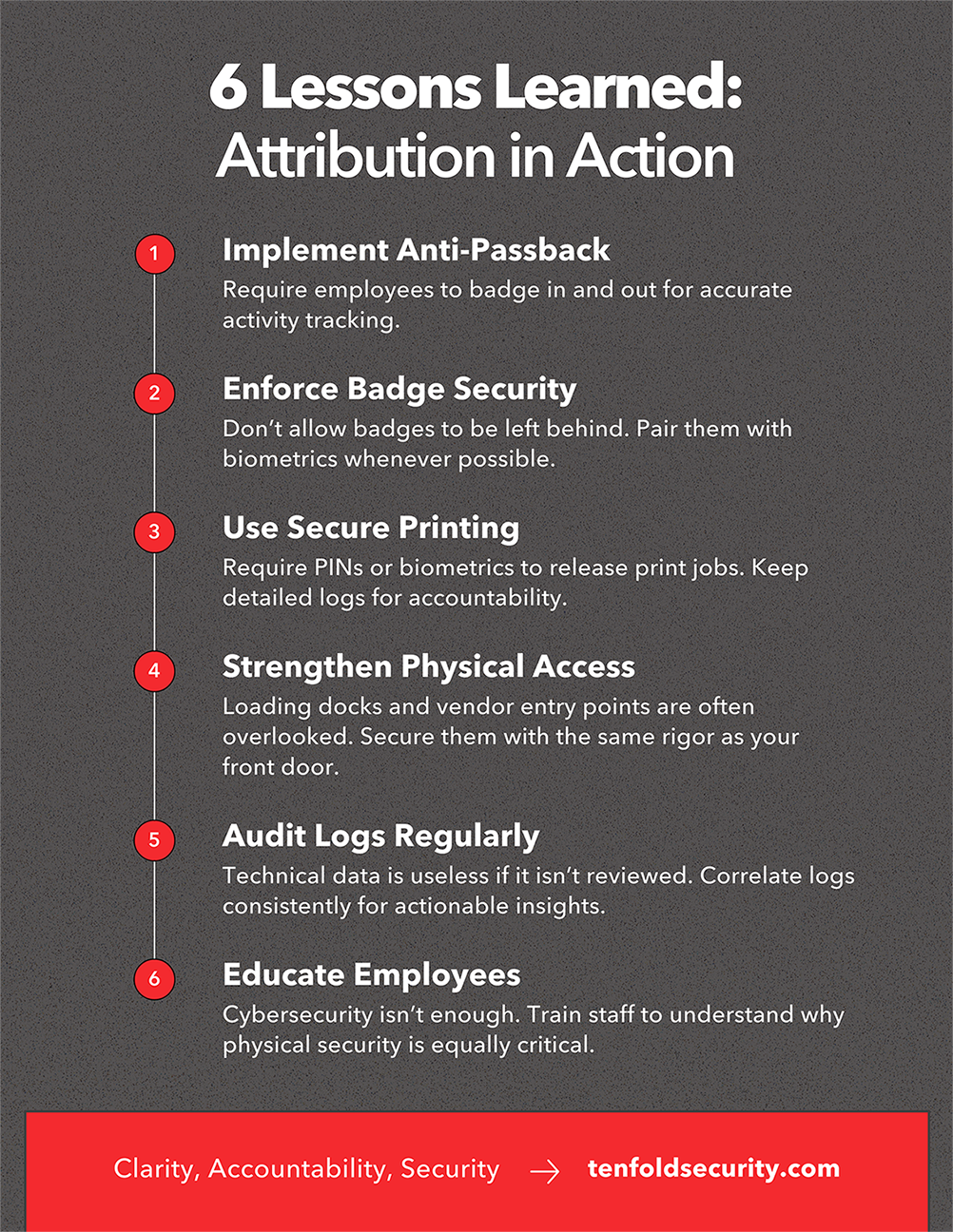

Esto es lo que puedes aprender de este caso:

- Implementa Anti-Passback: exige que los empleados usen su credencial para entrar y salir, asegurando un registro preciso.

- Refuerza la Seguridad de Credenciales: no permitas que las credenciales se dejen en la officina; combina con biometría si es posible.

- Usa Impresión Segura: requiere PINs o biometría para liberar trabajos de impresión y mantén registros detallados.

- Fortalece el Acceso Físico: los muelles de carga y áreas de proveedores deben ser tan seguros como las entradas principales.

- Audita los Registros Regularmente: los datos técnicos son inútiles sin revisiones constantes y correlaciones.

- Educa a los Empleados: la seguridad física es tan crítica como la cibernética.

La atribución no es opcional. Es la diferencia entre “creemos que pasó algo” y “sabemos exactamente quién, cómo y cuándo.”

ready to elevate your cybersecurity strategy?

Stay ahead of threats with Tenfold Security. Don't miss our upcoming resource: The Ultimate Guide to Cybersecurity for SMBs.

This comprehensive guide will equip you with everything you need to protect your business from cyber threats.

Sign up now to be notified the moment it's available and gain exclusive early access.