La guía definitiva para prevenir las amenazas internas en las pequeñas y medianas empresas

.png)

¿Qué es una amenaza interna?

Una Amenaza Interna ocurre cuando alguien dentro de la organización (un empleado, contratista, proveedor o consultor) hace un uso indebido de sus accesos para causar daño. A veces es intencional, como el robo de datos o el sabotaje de sistemas. Otras veces es accidental, como cuando un empleado hace click en un enlace de phishing o comparte sus credenciales.

En cualquiera de los casos, las amenazas internas son uno de los desafíos de ciberseguridad más costosos y difíciles de detectar en la actualidad.

Por qué toda organización es vulnerable

Si su empresa cuenta con empleados o proveedores externos, ya está expuesta a riesgos. A medida que su negocio crece, también lo hace su nivel de exposición. Más personas significan más puntos de acceso, y con ello, más oportunidades para errores o actos malintencionados.

¿La buena noticia? La mayoría de los incidentes de amenazas internas pueden prevenirse mediante medidas de seguridad proactivas y programas de concientización.

Basándonos en nuestra amplia experiencia en la gestión de amenazas internas, esta guía presenta contramedidas precisas y efectivas para abordar estos riesgos de manera adecuada.

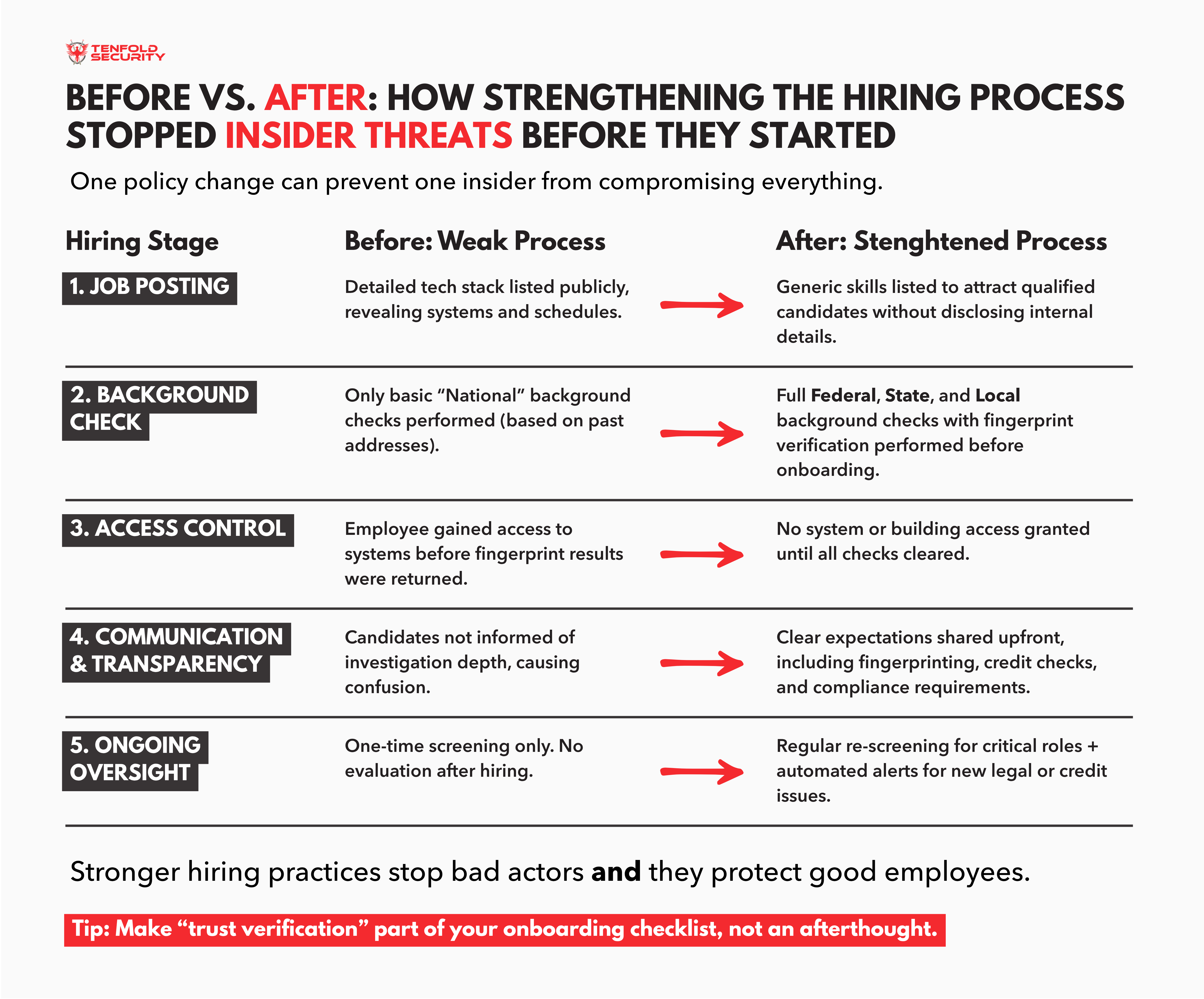

La primera línea de defensa: verificaciones de antecedentes

La mejor defensa contra las amenazas internas comienza antes de que alguien siquiera cruce la puerta.

Al publicar ofertas de empleo, es fácil pasar por alto la cantidad de información que se comparte públicamente. Sin embargo, los ciberdelincuentes suelen aprovechar esos datos para conocer las herramientas, sistemas y procesos internos de la empresa. Esa información puede luego utilizarse para crear campañas de phishing dirigidas o incluso para preparar ataques internos.

Así es como podría verse en la práctica:

Qué no publicar en las ofertas de empleo:

“Buscamos a alguien con experiencia en PostgreSQL, MongoDB y scripting en Python para trabajos por lotes que se ejecutan todas las tardes a las 5 p.m.”

Por qué es riesgoso: Esta publicación revela su infraestructura tecnológica (PostgreSQL, MongoDB, Python) y su horario operativo (procesos por lotes a las 5 p.m.). Esa es información valiosa para los atacantes, quienes podrían aprovecharla para sincronizar sus acciones o explotar vulnerabilidades conocidas.

Qué sí publicar en las ofertas de empleo:

“Buscamos a alguien con experiencia en la creación y mantenimiento de bases de datos y grandes volúmenes de datos mediante automatización.”

Por qué es más seguro: Esta redacción sigue atrayendo a candidatos calificados, pero evita revelar los sistemas internos o los horarios operativos. Protege los detalles de su infraestructura mientras comunica las competencias esenciales que busca.

Al crear ofertas de empleo, siempre pregúntese:

- ¿Esto revela qué sistemas utilizamos internamente?

- ¿Alguien podría usar esta información para atacar a nuestra organización?

- ¿Estamos compartiendo lo suficiente para atraer al candidato adecuado sin divulgar detalles operativos?

Ser intencional con lo que se comunica es su primera línea de defensa. Esto establece desde el primer día una cultura organizacional consciente de la seguridad.

Y al momento de evaluar candidatos, vaya más allá de lo básico. Subcontrata a reclutadores que realicen verificaciones de antecedentes exhaustivas y primeras entrevistas, incluyendo validaciones a nivel federal cuando sea posible.

El empleado de una semana: la historia de Frank

Let's rewind to a real situation that changed the way hiring was handled forever.

Retrocedamos a una situación real que cambió para siempre la forma en que se manejaban las contrataciones. Frank fue contratado para un puesto en una organización nacional de infraestructura crítica. Su verificación de antecedentes (que costó solo 75 dólares) resultó limpia. Cinco días después, fue escoltado fuera del edificio y se le revocó el acceso.

¿Qué salió mal?

La verificación de antecedentes, etiquetada como “Revisión Nacional de Antecedentes Penales”, solo cubría las ubicaciones que Frank había indicado como residencias previas. No incluía búsquedas en bases de datos federales ni registros no digitalizados.

Resultó que Frank había sido condenado por un delito federal y se encontraba en libertad condicional (dato que no reveló). Pero como la revisión no incluía información federal, ese antecedente nunca apareció.

Qué salió mal y cómo lo solucionamos

Nuestra empresa se dio cuenta de que, aunque la toma de huellas digitales era un requisito, se realizaba después de la contratación. No queríamos pagar por el proceso a menos que el candidato aceptara el puesto. Ese retraso generaba una ventana de vulnerabilidad.

Cuando cambiamos a la toma de huellas antes de la contratación y comenzamos a trabajar directamente con el FBI, todo cambió.

Las huellas digitales nos permitieron detectar casos de robo de identidad, números falsos de Seguro Social y antecedentes federales previos.

FBI Identity History Summary Checks

También implementamos lo siguiente:

- Verificaciones federales, estatales y locales para cada candidato

- Monitoreo continuo de empleados en roles sensibles

- Servicios de alerta policial que notifican al área de HR. sobre arrestos o condenas de empleados

- Revisiones de crédito periódicas para empleados con acceso a datos financieros o redes

Lecciones aprendidas: construyendo una defensa más sólida

- Realice la toma de huellas antes del ingreso del empleado. Vale la pena la inversión.

- Comunique con transparencia. Haga saber al personal que las verificaciones son procedimientos rutinarios, no medidas punitivas.

- Supervise también a los empleados de larga trayectoria. Los riesgos no terminan con la contratación.

- Utilice integraciones con servicios de alerta de las autoridades. Brindan una visión preventiva y oportuna.

- Reevalúe periódicamente los requisitos de cumplimiento. No dé por hecho que “suficientemente bueno” es suficiente ante las amenazas actuales.

Puntos clave para su organización

- Las amenazas internas suelen provenir de personas de confianza, no de personas ajenas.

- Las verificaciones de antecedentes completas son una medida de protección empresarial, no solo un requisito de cumplimiento.

- El monitoreo continuo fortalece la confianza y la resiliencia organizacional.

- Incluso las pequeñas empresas pueden adoptar medidas escalables para prevenir amenazas internas.

Reflexiones finales

La historia de Frank nos recuerda que una contratación sin la debida verificación puede deshacer años de progreso.

Al fortalecer su proceso de contratación y mantener una vigilancia continua, su organización puede prevenir amenazas internas antes de que ocurran.

Recuerde: su primera línea de defensa comienza con quién decide dejar entrar.

Preguntas frecuentes (FAQs)

- Acceso o descargas inusuales de datos fuera del horario laboral normal

- Empleados que evaden controles de seguridad

- Uso creciente de memorias externas o herramientas de compartición de archivos

- Cambios repentinos en la satisfacción laboral, problemas financieros o patrones de comunicación

Para las pequeñas empresas, incluso un solo incidente puede ser devastador, a menudo llevando al cierre permanente en seis meses.

Medidas preventivas como verificaciones de antecedentes, control de accesos y monitoreo de empleados cuestan una fracción de eso y pueden salvar a su organización de daños financieros y de marca a largo plazo.

- Identificar activos y datos críticos

- Definir indicadores de amenazas internas y procedimientos de escalamiento

- Implementar verificaciones de antecedentes por capas

- Capacitar al personal en manejo de datos y reporte de actividades sospechosas

- Evaluar y ajustar continuamente según los incidentes

- Requerir MFA

- Usar VPN y protección en los endpoints

- Limitar el acceso solo a lo necesario para cada puesto

- Educar a los empleados sobre phishing y manejo de datos

- User Behavior Analytics (UBA/UEBA) para detectar patrones inusuales de actividad

- Data Loss Prevention (DLP) para evitar la salida de datos sensibles

- Security Information and Event Management (SIEM) para centralizar y correlacionar registros

- Endpoint Detection and Response (EDR) para rastrear y mitigar amenazas a nivel de dispositivo

- Confiar únicamente en verificaciones nacionales básicas

- Omitir verificaciones federales o con huellas digitales para ahorrar costos

- No verificar empleo previo o referencias

- Realizar verificaciones solo una vez (al contratar) y nunca más

- Ignorar señales de alerta conductuales por urgencia en la contratación

- Capacitación regular de concientización

- Canales claros para reportar actividades sospechosas

- Reconocimiento por comportamiento responsable en seguridad

- Liderazgo que predica con el ejemplo

ready to elevate your cybersecurity strategy?

Stay ahead of threats with Tenfold Security. Don't miss our upcoming resource: The Ultimate Guide to Cybersecurity for SMBs.

This comprehensive guide will equip you with everything you need to protect your business from cyber threats.

Sign up now to be notified the moment it's available and gain exclusive early access.